これまでインターネットからのPCリモート接続にNECのVPNルーターIX2105を使っていましたが、生産から既に10年経過しています。

IXルータはコンフィグの記憶媒体にNVRAMが使われており、NVRAMのリチウム電池が切れると再起動したときに初期化されてしまうことになるため、今回は中古で調達した上位機のIX2215へ更新することにしました。(NVRAMのリチウム電池は2,000円以上するので、高年式の中古IXを買ったほうがコスパいいです。)

コンフィグ設定については、これまで自力でベタ打ち入力をしていましたが、古くコマンド体系を使い続けるのを避けたかったので、IXシリーズVer.9から備わったWeb設定を使って再構築することにしました。

本記事では、IX2215を使ったVPNルータの設定方法、及び、インターネットからVPN接続の確認方法について記載します。

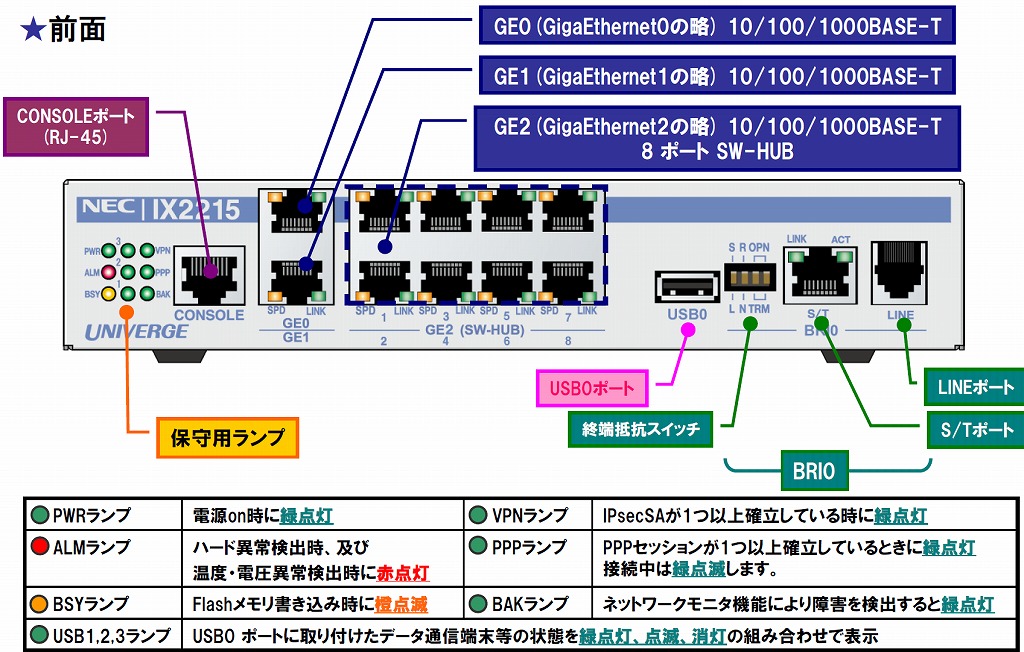

IX2215のポート構成について

IX2215はWAN 2ポート、LAN 8ポートを有しているので、ポート名称がIX2105と若干異なります。

NECのサイトに解説が詳述されていますので、参考にしてください。

IX2215は、GE0, GE1, GE2の3ポートを持っています。一般家庭向けのネット回線を使う場合はは、GE1(GigaEthernet1)を使うことはまず無いと思います。またUSB0やBR0ポートといったバックアップ回線も使うこともありません。

(手順1)IX2215のファームウェア更新

外部ネットワークからVPNで宅内LANに接続するにはL2TPという通信手順を使う必要があります。

L2TPは公開暗号鍵と固定鍵を併用しており、セキュリティ性が高いため、Windows10/11などではこの方式が標準実装されています。

ただし、中古で安価に出品されているIXルータは、ファームウェアがVer.8と古いものが多く、Ver.8はL2TPをサポートしてないバージョンであるため、最初にファームウェアのバージョンアップをする必要があります。

しかし、IXのファームウェア(rapファイル)は、NECの代理店と保守契約して入手する必要があり、個人ではなかなか入手しにくいです。個人で保守契約することも可能なようですが、筆者は機器を購入した代理店にお願いしてファームを送付してもらっています。

これまでNECのIXルータはファームアップデートファイルの入手が困難でしたが、Ver.10以降からはNEC NetMeister経由(無料)でアップデートできるように改良されています。中古で購入する場合は、価格が少々高くてもファームがVer.10であるものを購入した方が良いでしょう。

PCとコンソール接続してスーパーリセット

VPNルータの設定においてはコンソールポートにPCを接続をする必要が有るため、USB-RS232C変換器と専用ケーブルが必要となります。

VPNルータを設定する上では必携のツールですので、作業前に必ず入手しておいてください。elecomのuc-sgt-1は発売からかなりの時間が経過していますが、まだ新品で入手出来ますのでおすすめです。

最初にTeraterm(フリーソフト)とUSBシリアルケーブルを使ってコンソールに接続し、スーパーリセットをします。スーパーリセットの詳細手順は以前の記事を参照してください。

IX2215のファームウェア更新

ファームウェアの更新手順はこのページを参照してください。

ファームウェアがVer.9以降の場合、本ページに記載するコンフィグ例が流用出来ますので、必ずしもアップデートする必要はありません。

(手順2)Webでコンフィグを作成

手順2はIX2215のWeb設定ツール(IX2215に内蔵されるWebアプリ)を使ってコンフィグを自動作成です。

IXファームがVer.8時代は、コンフィグをコンソールから入力して設定する必要がありましたが、Ver.10からは家庭用ルータと遜色がないくらいの設定機能が装備されています。コンフィグを自力で作るのは結構大変ですので、Web設定を使うほうが時間節約になります。

ルータにIPアドレスを割り振る

IX2215の初期状態は、単なるHUB(GE2ポート)としてしか動作しません。そのため、コンソールからWeb設定を行うため、LANポートアドレス設定などの最小限の設定を行う必要があります。

DHCPサーバーの起動は必須ではありませんが、PCのIPアドレス変更は結構な手間が出ますので、DHCPサーバーを起動することにより、PC側の設定変更作業をかなり省略できます。

- GE2ポートにIPアドレスを割り振り(192.168.0.254)

- DHCPサーバーを起動(192.168.0.50 - 99)

- WebコンソールをON

ROUTER-A# config ROUTER-A(config)# ip dhcp profile web-dhcp-gigaethernet2.0 ROUTER-A(config)# assignable-range 192.168.0.50 192.168.0.99 ROUTER-A(config)# interface GigaEthernet2.0 ROUTER-A(config-GigaEthernet2.0)# ip address 192.168.0.254/24 ROUTER-A(config-GigaEthernet2.0)# ip dhcp binding web-dhcp-gigaethernet2.0 ROUTER-A(config-GigaEthernet2.0)# no shutdown ROUTER-A(config-GigaEthernet2.0)# exit ROUTER-A(config)# http-server ip enable ROUTER-A(config)# ip dhcp enable

DHCP設定したPCをGE2ポートにLAN接続し、PCのコマンドプロンプトからpingして疎通が確認できれば、最小設定は完了です。

Webコンソールに接続して設定する

ブラウザ経由でIX2215のWebコンソールに接続し、ログインするとWeb設定画面が出ます。(最初のログインID、パスワードは無しですので注意してください。)

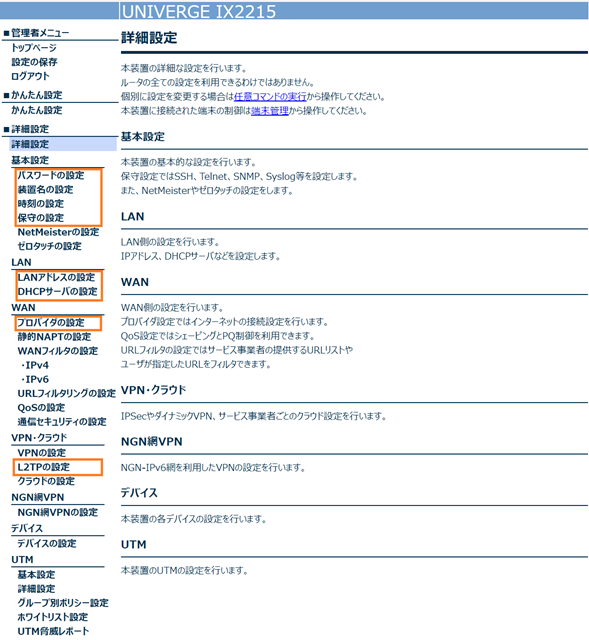

「かんたん設定」ではL2TPの設定が行えませんので、詳細設定をクリックして設定を進めます。

設定する箇所は、以下の□で囲んだ部分のみで問題ないと思います。AOSSなどの便利機能は一切ありませんが、家庭用のWiFiルータと同じ設定様式ですので、入力作業自体は簡単です。

VPN(L2TP)の設定は、家庭用ルータに無い機能であるため、少々慣れが必要です。

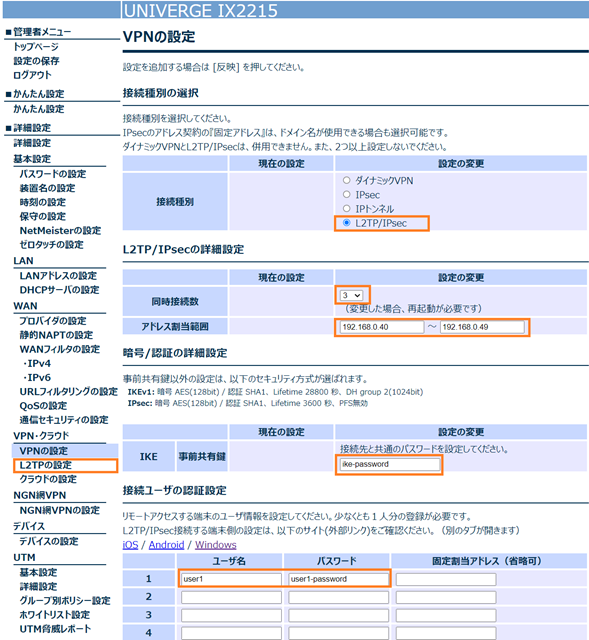

以下に設定例を記載しますので、画面をみながら、IPアドレスなどの数字を間違わないように設定してください。

- ルーターのIPアドレス:192.168.0.254

- ローカル側DHCP割当IPアドレスは192.168.0.50~99

- VPN流入時に割り当てられるIPアドレス 192.168.0.40~49

- VPN流入時のセキュリティ:L2TP

- VPN流入時の最大接続数:3

Web設定でコンフィグを保存し、ルータを再起動すれば設定通り動作するものの、毎回Web設定で作業するのは手間ですし、設定変更時や機種変更時に不具合を仕込む要因になってしまいますので、もうひと手間いれてコンフィグを保存・加工する作業を行います。

(手順3)コンフィグの保存と加工

Web設定で生成したコンフィグを、show running-configで表示→コピペ保存し、自分の環境に合うように適宜修正を加えます。

以下は筆者がWeb設定で作成したコンフィグになります。

このコンフィグをWindowsのNotepadやメモ帳にコピーし、" "の部分は自分の環境に合うように再設定することで、機種変更や故障時の復旧が確実に出来るようにしておきます。

! NEC Portable Internetwork Core Operating System Software ! IX Series IX2215 (magellan-sec) Software, Version 10.3.13, RELEASE SOFTWARE ! Compiled Jun 23-Tue-2020 13:38:34 JST #2 ! Current time Aug 13-Sat-2022 18:0:48 JST ! hostname seta1-ix2215 timezone +09 00 ! logging buffered 131072 ! no syslog ip enable ! username "ルータログインID" password plain 1 "ルータログインパスワード" administrator ! ntp ip enable ntp server 210.173.160.27 ntp retry 3 ntp interval 3600 ! ! ip route default GigaEthernet0.1 ip dhcp enable ip access-list web-http-acl permit ip src any dest 192.168.0.0 0.0.0.255 ip access-list web_vpnlist permit ip src any dest any ip access-list telnet-source permit ip src 192.168.0.0 0.0.0.255 dest any ! ! ! ike nat-traversal ! ike proposal web_l2tp_ikeprop1 encryption aes-256 hash sha group 1024-bit ike proposal web_l2tp_ikeprop2 encryption aes hash sha group 1024-bit ike proposal web_l2tp_ikeprop3 encryption 3des hash sha group 1024-bit ! ike policy web_l2tp_ikepolicy peer any key "IKE共通鍵" web_l2tp_ikeprop1,web_l2tp_ikeprop2,web_l2tp_ikeprop3 ! ipsec autokey-proposal web_l2tp_secprop1 esp-aes-256 esp-sha ipsec autokey-proposal web_l2tp_secprop2 esp-aes esp-sha ipsec autokey-proposal web_l2tp_secprop3 esp-3des esp-sha ! ipsec dynamic-map web_l2tp_secpolicy web_vpnlist web_l2tp_secprop1,web_l2tp_secprop2,web_l2tp_secprop3 ! ! proxy-dns server 202.224.32.1 priority 200 proxy-dns server 202.224.32.2 !proxy-dns interface GigaEthernet0.1 priority 254 proxy-dns ip enable ! !----TELNET telnet-server ip enable telnet-server ip access-list telnet-source ! !----HTTP-server http-server authentication-method digest http-server username "Web管理ユーザー名" password "Web管理パスワード" http-server ip access-list web-http-acl http-server ip enable ! ! ppp profile web-ppp-gigaethernet0.1 authentication myname "プロバイダの接続ID" authentication password "プロバイダの接続ID" "プロバイダのパスワード" ! ppp profile web-ppp-l2tp authentication request chap authentication password "L2Tpユーザー名" "L2Tpパスワード” lcp pfc lcp acfc ipcp ip-compression ipcp provide-ip-address range 192.168.0.41 192.168.0.49 ! ip dhcp profile web-dhcp-gigaethernet2.0 assignable-range 192.168.0.50 192.168.0.99 dns-server 192.168.0.254 ! device GigaEthernet0 ! device GigaEthernet1 ! device GigaEthernet2 ! device BRI0 isdn switch-type hsd128k ! device USB0 shutdown ! interface GigaEthernet0.0 no ip address shutdown ! interface GigaEthernet1.0 no ip address shutdown ! interface GigaEthernet2.0 description LAN1 ip address 192.168.0.254/24 ip proxy-arp ip dhcp binding web-dhcp-gigaethernet2.0 no shutdown ! interface BRI0.0 encapsulation ppp no auto-connect no ip address shutdown ! interface USB-Serial0.0 encapsulation ppp no auto-connect no ip address shutdown ! interface GigaEthernet0.1 description WAN1 encapsulation pppoe auto-connect ppp binding web-ppp-gigaethernet0.1 ip address ipcp ip tcp adjust-mss auto ip napt enable ip napt hairpinning ip napt static GigaEthernet0.1 50 ip napt static GigaEthernet0.1 udp 500 ip napt static GigaEthernet0.1 udp 4500 no shutdown ! interface Loopback0.0 no ip address ! interface Null0.0 no ip address ! interface Tunnel122.0 description L2TP_#1 ppp binding web-ppp-l2tp tunnel mode l2tp-lns ipsec ip unnumbered GigaEthernet2.0 ip tcp adjust-mss auto ipsec policy transport web_l2tp_secpolicy no shutdown ! interface Tunnel123.0 description L2TP_#2 ppp binding web-ppp-l2tp tunnel mode l2tp-lns ipsec ip unnumbered GigaEthernet2.0 ip tcp adjust-mss auto ipsec policy transport web_l2tp_secpolicy no shutdown ! interface Tunnel124.0 description L2TP_#3 ppp binding web-ppp-l2tp tunnel mode l2tp-lns ipsec ip unnumbered GigaEthernet2.0 ip tcp adjust-mss auto ipsec policy transport web_l2tp_secpolicy no shutdown

(手順4)修正コンフィグで再設定する

コンフィグの抽出と修正が終わったら、ルータを再度初期化して、コンフィグをIX2215にコピペ(メモ帳上で範囲コピー→ Teraterm上でマウス右クリックしてペースト)で入れます。

- configモードに入ります。

- 作成した設定をコピペで貼り付けて入力します。

- 入力が終わったらexitでconfigモードを抜けます。

Router# config Router(config)# timezone +09 00 ....... Router(config)# interface Null0.0 Router(config)# no ip address Router(config)# exit

以下のようなエラー(Invalid command.)が出た場合は、記述が間違っている、または、サポートされてないコマンドを入力していると思われます。

一度、コマンドを誤入力すると取り消しが出来ないので、reloadコマンドでルーターを再起動し、コピペからやり直しします。

Router(config)# web-console wizard easy-inet-only-pppoe % web-console -- Invalid command. Router(config)# reload % Warning: current running-configuration is not saved yet. Notice: The router will be RELOADED. This is to ensure that the peripheral devices are properly initialized. Are you sure you want to reload the router? (Yes or [No]): y

コンフィグの確認

入力したコンフィグは、即時で有効化されていますから、show running-configで動作しているコンフィグ設定を確認しておきます。

Router(config)# show running-config Current configuration : 1696 bytes ! NEC Portable Internetwork Core Operating System Software ! IX Series IX2105 (magellan-sec) Software, Version 9.2.25, RELEASE SOFTWARE ! Compiled Mar 17-Thu-2016 11:22:46 JST #2 !

コンフィグチェック

コンフィグチェック(check configuration)を実施し、記述にミスが無いことを確認します。

Router(config)# check configuration

Check access-list configuration

[IPSec autokey-map]

No error

[IPSec dynamic-map]

No error

[route-map]

No error

[class-map]

No error

[IPv4 filter]

No error

Check ppp-profile configuration

No error

コンフィグの保存

記載したコンフィグはwriteコマンドでIX2215のNVRAMメモリに保存します。

Router(config)# write memory Building configuration... % Warning: do NOT enter CNTL/Z while saving to avoid config corruption. Router(config)#

この作業で、running-configとstartup-configが一致しますので、再起動時にも変更した設定が反映されることになります。

(手順5)GE2ポートの接続テスト

コンフィグが完了したらGE2ポートのテストを行います。

GE2ポートは宅内側のため、PCを繋いでイーサネットの疎通確認をすることで必要十分と思います。

GE2ポートのテスト方法は、Windowsの「コマンドプロンプト」を起動し、以下コマンドを打ち込み、設定通りにIPアドレスが割り振られていることを確認します。

- ipconfig

- ping 192.1680.254

C:\>ipconfig

Windows IP 構成

イーサネット アダプター イーサネット 4:

接続固有の DNS サフィックス . . . . .:

リンクローカル IPv6 アドレス. . . . .: fe80::ac3e:8872:1cdf:e856%26

IPv4 アドレス . . . . . . . . . . . .: 192.168.0.50 →IPアドレスの割り当てを確認

サブネット マスク . . . . . . . . . .: 255.255.255.0

デフォルト ゲートウェイ . . . . . . .: fe80::260:b9ff:fefd:243c%26

192.168.0.254 →ゲートウェイアドレスの確認

C:\>ping 192.168.0.254 →ルータとの疎通確認

192.168.0.254 に ping を送信しています 32 バイトのデータ:

192.168.0.254 からの応答: バイト数 =32 時間 <1ms TTL=64

192.168.0.254 からの応答: バイト数 =32 時間 <1ms TTL=64

192.168.0.254 からの応答: バイト数 =32 時間 <1ms TTL=64

192.168.0.254 からの応答: バイト数 =32 時間 <1ms TTL=64

192.168.0.254 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 0ms、最大 = 0ms、平均 = 0ms

うまく接続出来ない場合は、設定を確認するよりまずLANケーブルを交換しましょう。

LANケーブルは経年劣化で中の線が折れていることもありますし、RJ45コネクタはプラスチックの経年劣化によりもろくなりがちなので、同時交換がおすすめです。

(手順6)GE0ポートの接続テスト

GE2ポートの単体テストが終わったら、WANをGE0に、宅内LANをGE2のHUBポートに接続して、電源を投入すればあとは全自動です。

WANとのPPPoEの設定状況はPPPランプで目視確認できます。PPPランプが点滅から点灯に変わったら接続成功です。

接続されているPCからインターネットにアクセスできれば概ね完了です。

PPPが高速点滅の場合はどこかに設定にミスがあるはずですので、コンソールから再接続して、コンフィグに設定もれがないか入念チェックをしてください。大抵は設定漏れ、または、誤記入力ですので、落ち着いて対応してください。

(手順7)インターネットからVPN接続テスト

最後はインターネットからのVPN接続テストです。

VPN接続はインターネット側からアクセスする必要が有るため、テスト方法に困ります。(※)

ここはどうするかというと....「LTE接続されているスマホのVPN機能による確認」が一番簡単です。

※ 2015年頃はスマホでVPN接続できることを知りませんでした。そのため、スマホをティザリング設定でWiFiルータにして、WiFiが付いているノートPCでインターネットアクセスをするということをしていましたが、機材もいるし操作も煩雑でとても大変でした。

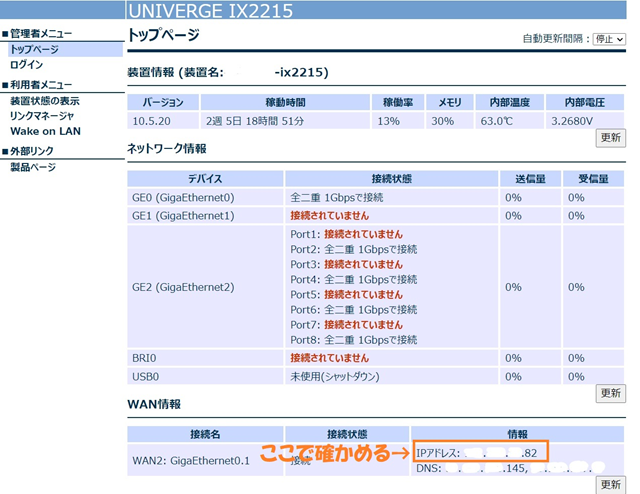

自宅に割り当てられるIPアドレス確認

まず、自宅に割り振られているIPアドレスをルータのWebページで確認します。

LTE接続されたスマホからVPN接続確認

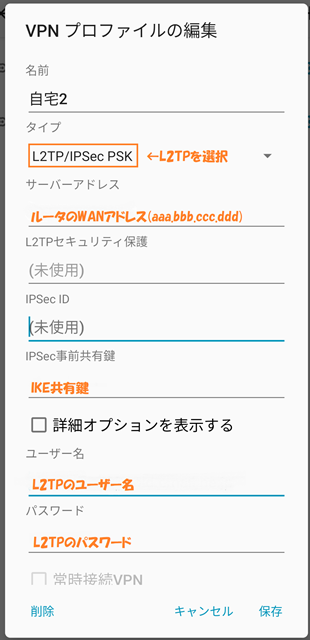

スマホ側で「設定」→「ネットワークとインターネット」→「VPN」と進み、VPN接続の設定を入力します。

以下の内容でVPN設定入力します。

- タイプ:L2TP

- サーバーアドレス:自宅に割り振られたIPアドレス

- IPSec事前共有鍵:ルータのIKE共有鍵

- ユーザー名:ルータに設定したL2TPのユーザー名

- パスワード:ルータに設定したL2TPのパスワード

Android端末の場合は次の画面で設定値を入力していきます。

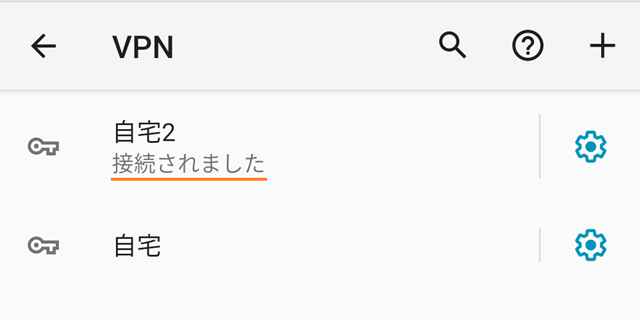

プロファイルの作成が出来たら、WiFiをOFFにしてVPN接続を実施し、以下画面のとおりVPN接続が出来たら接続確認は終了です。

エラーとなる場合はVPNプロファイルの入力値が間違っていることがほとんどです。保存したコンフィグを確認しながら、落ち着いて見直ししてください。

以上でVPNルータの設定作業は完了です。

IXルータでリモートワーク環境が作れます

このVPNルータを設置し、PCをリモートデスクトップ接続すると、企業と同レベルのリモートワークが構築できます。

IXシリーズは企業の基幹ネットワークにも使われる業務用ルータですので安定性が抜群です。筆者の環境では、過去5年の間、ルータ動作不良による再起動をしたことは1度もありません。

またIX2215の通信スループットは2Gbpsであり規格上限値です。これは家庭用ハイエンドWiFiルータを超える性能を持っており、ネットゲームをしても余裕で処理出来ています。

VPNルータ導入により移動にかかる運賃などのコストがすぐ減らせます。是非、本記事をみてお試しください。